Los navegadores web son el objetivo principal de los ataques dirigidos a la vulnerabilidad Spectre recientemente divulgada. Para los sistemas domésticos, uno podría argumentar que los navegadores web son el principal vector de ataque. ¿Por qué? Debido a que los navegadores se conectan a sitios remotos, estos pueden ejecutar JavaScript para aprovechar la vulnerabilidad.

Algunos fabricantes de navegadores lanzaron parches rápidamente. Mozilla y Microsoft lo hicieron, por ejemplo, mientras que Google y todo el grupo de navegadores basados en Chromium aún no tienen parches.

Hay formas de mitigar el problema en Chrome y otros navegadores basados en Chromium como Opera o Vivaldi. Para solventar los formularios de ataque conocidos, los usuarios o administradores tienen que habilitar el aislamiento estricto del sitio en el navegador web para hacerlo.

Si bien puedes verificar si tu sistema operativo Windows es vulnerable. No puedes comprobar si tu navegador web está parcheado o es propenso hasta el momento.

Navegadores web y los ataques de Espectro

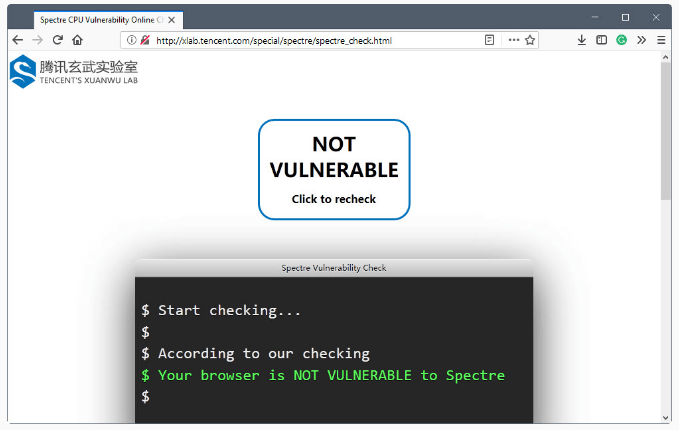

Sin embargo, esta incertidumbre es cosa del pasado ya que el XUANWU Lab de Tencent lanzó un comprobador en línea que verifica si los navegadores web son vulnerables a Spectre.

Visite el portal del laboratorio para comenzar. Encontrarás el botón «hacer clic para verificar» en la parte superior que debes activar para ejecutar la prueba.

No lleva mucho tiempo probar los navegadores. Algunas verificaciones se completan casi de inmediato, mientras que otras tardan más en completarse e implican el procesamiento de caché.

Aquí hay una lista rápida de navegadores probados y su estado de vulnerabilidad:

- Firefox – no vulnerable.

- Firefox ESR: no vulnerable.

- Internet Explorer 11: no vulnerable.

- Microsoft Edge: no vulnerable.

- Pale Moon – no vulnerable.

- Waterfox – no vulnerable.

- Cromo (último) – no vulnerable.

- Opera estable: no vulnerable.

- Google Chrome Canary: no vulnerable.

- Google Chrome estable: vulnerable.

- Vivaldi estable – vulnerable.

No vulnerable si habilitas el aislamiento estricto del sitio en el navegador web.

El equipo de seguridad de Tencent señala que un resultado de vulnerabilidad significa que los ataques basados en Spectre funcionarán en el navegador. Sin embargo, un estado de no vulnerable no significa necesariamente que el navegador esté adecuadamente protegido.

Cuenta con defensas contra un ataques conocidos, pero es posible que existan métodos de pirateo novedosos que puedan activar el problema. El equipo promete mejorar la herramienta en el futuro.

Opera hizo algunas aclaraciones pertinentes acerca de su navegador. El estricto aislamiento del sitio mitiga la fusión pero no el espectro. La compañía deshabilitó Shared Array Buffer en Opera para mitigar a Spectre.

Lo hizo mientras los usuarios probaban Opera y eso explica por qué algunos usuarios descubrieron que Opera no era vulnerable, mientras que otros hallaron que era propenso a ataques. Se requirió reiniciar el navegador después del cambio antes de que tuviera efecto.

Conclusión

Aunque todavía queda un poco de incertidumbre después de que tu navegador haya sido dado como no vulnerable en la prueba, aún es tranquilizador que los ataques conocidos no puedan hacer daño al sistema. Una buena defensa contra posibles ataques es la desactivación de JavaScript o scripts en general.

¿Tienes alguna pregunta o problema relacionado con el tema del artículo? Queremos ayudarte.

Deja un comentario con tu problema o pregunta. Leemos y respondemos todos los comentarios, aunque a veces podamos tardar un poco debido al volumen que recibimos. Además, si tu consulta inspira la escritura de un artículo, te notificaremos por email cuando lo publiquemos.

*Moderamos los comentarios para evitar spam.

¡Gracias por enriquecer nuestra comunidad con tu participación!