Recientemente, la empresa de ciberseguridad Proofpoint ha detectado un nuevo y astuto método que usan los ciberdelincuentes para engañar a los usuarios y hacer que instalen un malware llamado ClickFix.

El método de engaño que usa ClicFix

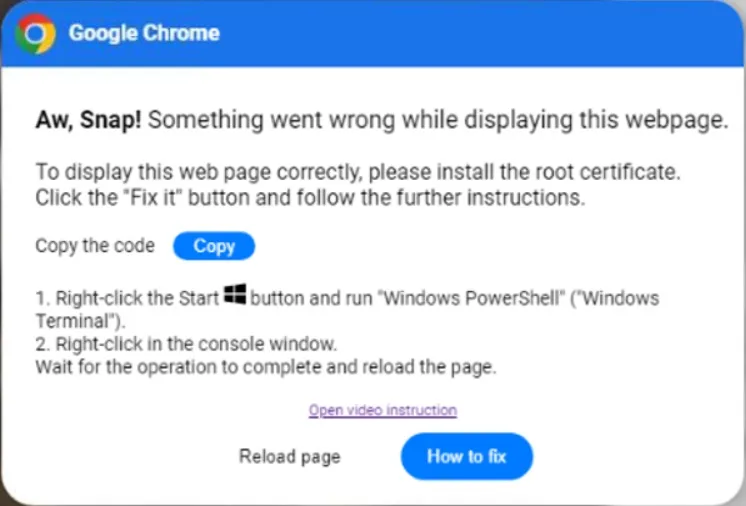

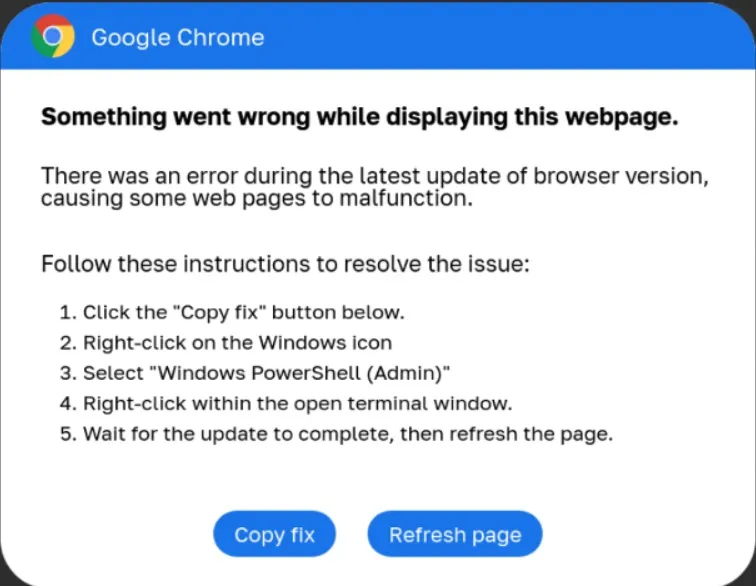

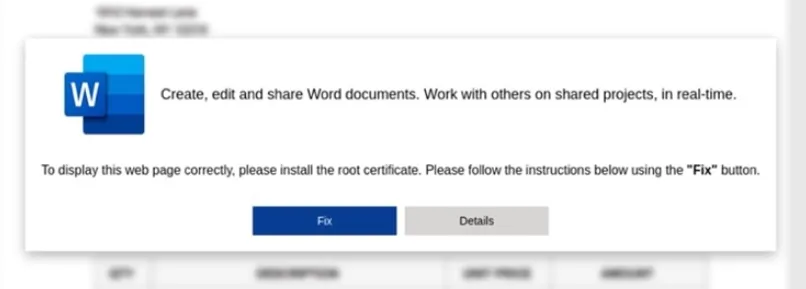

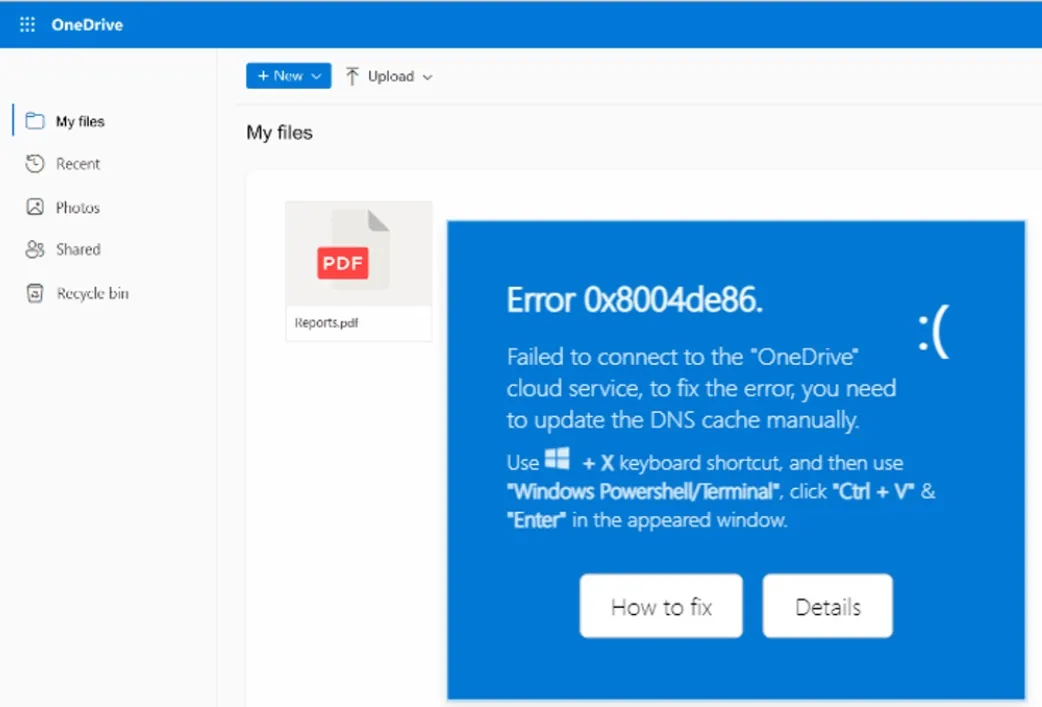

Los ciberdelincuentes han creado una ingeniosa técnica para infectar sistemas, aprovechando la confianza de los usuarios en soluciones a problemas comunes. Los atacantes crean correcciones falsas para errores de servicios muy populares como Chrome, OneDrive y Microsoft. Los usuarios son engañados para que descarguen y ejecuten estas supuestas soluciones, creyendo que están resolviendo un problema real.

El engaño comienza cuando el usuario hace clic en el botón «Copiar corrección«. Sin saberlo, este simple acto ejecuta un comando a través del diálogo «Ejecutar» de PowerShell o Windows. Este comando compromete el sistema de la víctima al realizar varias acciones maliciosas.

Una vez ejecutado el comando, el malware ClickFix instala un «certificado raíz» que permite al atacante vaciar la caché de DNS, eliminar el contenido del portapapeles del usuario, mostrar mensajes falsos y, lo más importante, instalar un script de PowerShell remoto. Este script realiza una verificación anti-VM (máquina virtual) para asegurar que el entorno no es una trampa creada por investigadores de seguridad antes de proceder a instalar el ladrón de información.

Según Proofpoint, detrás de este malware hay algunos grupos de hackers, entre ellos los responsables de ClearFake. Estos atacantes aprovechan sitios web comprometidos, incorporando un script malicioso que se entrega a través del contrato Smart Chain de Binance en la cadena de bloques. Antes de descargar más utilidades maliciosas, este script comprueba si el ordenador a atacar es compatible con la infección.

¡Otros mensajes de error a vitar!

Además del mensaje de error en Chrome, como el que se ha mostrado antes, los usuarios deben de extremar las precauciones porque pueden aparecer otro tipo de mensajes en otras aplicaciones.

Los ciberdelincuentes están enviando emails con archivos adjuntos HTML disfrazados de documentos de Word. Estos archivos incitan a los usuarios a descargar una extensión llamada «Word Online» para visualizar el archivo, pero lo que realmente hace es ejecutar un comando de PowerShell.

Y similar sucede en OneDrive:

Proofpoint ha detectado varias utilidades asociadas a este tipo de ataques, incluyendo Matanbuchus, DarkGate, NetSupport, XM Rig, Amadey Loader, un secuestrador de portapapeles y Lumma Stealer. Estas amenazas representan un alto nivel de riesgo debido a la interacción necesaria del usuario para activar los comandos maliciosos.

Medidas de protección

Aunque esta nueva amenaza puede parecer alarmante, tienes formas de protegerte:

- Usa antivirus y herramientas antimalware, como pueden ser Malwarebytes, Norton o Bitdefender, los cuales pueden detectar y neutralizar muchas amenazas antes de que causen daño.

- Siempre tienes que tener precaución antes de descargar archivos adjuntos en los correos electrónicos. Aún siendo de destinatarios supuestamente seguros (como un familiar o compañero de trabajo), si no esperar nada, asegúrate antes de descargarlos.

- No copies ni pegues códigos a menos que estés completamente seguro de su procedencia y propósito.