¿Crees que sabes lo que está conectado a tu red doméstica? Te sorprenderías. Aprende cómo verificar el uso de nmap en Linux, lo que te permitirá explorar todos los dispositivos conectados a tu red.

Puedes pensar que tu red doméstica es bastante simple, y no hay nada más que aprender a un nivel más profundo. Puede que tengas razón, pero es probable que aprendas algo que no sabías.

Con la proliferación de dispositivos del Internet de las cosas (IoT), dispositivos móviles como teléfonos y tablets y la revolución del hogar inteligente. Además de los dispositivos de red «normales» como routers de banda ancha, computadoras portátiles y computadoras de escritorio, esto podría ser una revelación.

Si lo necesitas, instala nmap

Vamos a usar el comando nmap. Dependiendo de qué otros paquetes de software hayas instalado en tu computadora, es posible que nmap ya esté instalado.

Si no lo tienes, entonces así es como se instala en Ubuntu.

sudo apt-get install nmap

Así se instala en Fedora.

sudo dnf install nmap

Instalación en Manjaro.

sudo pacman -Syu nmap

Puedes instalarlo en otras versiones utilizando el administrador de paquetes para tu distribución de Linux específica.

Encuentra tu dirección IP

La primera tarea es descubrir cuál es la dirección IP de tu computadora. Hay una dirección IP mínima y máxima que tu red puede usar. Así que este es el alcance o rango de direcciones IP para tu red. Así que tienes que proporcionar direcciones IP o un rango de direcciones IP a nmap, por lo que necesitas saber cuáles son esos valores.

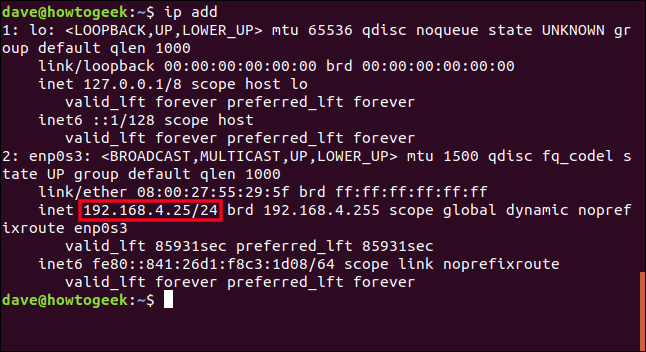

Prácticamente, Linux proporciona un comando llamado ipy y tiene una opción llamada addr (dirección). Escribe ip – espacio – addr. Y presiona Enter.

ip addr

En la sección inferior de la salida, encontrará tu dirección IP. Está precedido por la etiqueta «inet».

Tomaremos un ejemplo: la dirección IP de la computadora es: «192.168.4.25». El «/24» significa que hay tres conjuntos consecutivos de ocho 1 en la máscara de subred. (Y 3 x 8 = 24).

En lenguaje binario, la máscara de subred es: 11111111.11111111.11111111.00000000. Y en números decimales es: 255.255.255.0.

La máscara de subred y la dirección IP se utilizan para indicar qué parte de la dirección IP identifica la red y qué parte identifica el dispositivo. Esta máscara de subred informa al hardware que los primeros tres números de la dirección IP identificarán la red y la última parte identifica los dispositivos individuales.

Y debido a que el número más grande que puedes tener en un número binario de 8 bits es 255, el rango de direcciones IP para esta red será de 192.168.4.0 a 192.168.4.255.

Todo eso está encapsulado en el apartado «/24». Afortunadamente, nmap funciona con esa notación, por lo que tienes lo que necesitas para comenzar a usar nmap.

Comienza con nmap

nmap es una herramienta de mapeo de red. Funciona enviando varios mensajes de red a las direcciones IP en el rango que le proporcionas. Puedes deducir mucho sobre el dispositivo que estás probando al juzgar e interpretar el tipo de respuestas que obtienes.

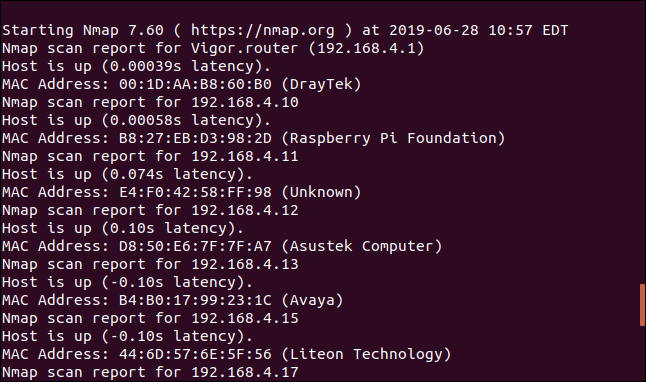

Inicia un escaneo simple con nmap. Utiliza la opción -sn (escanear sin puerto). Esto le indica a nmap que no pruebe los puertos en los dispositivos por ahora. Hará un escaneo ligero y rápido.

Aun así, puede llevar un poco de tiempo poner a correr nmap. Por supuesto, cuantos más dispositivos tengas en la red, más tardará. Primero realiza todo un trabajo de sondeo y reconocimiento, para luego presenta sus hallazgos una vez que se completa la primera fase. No te sorprendas cuando no pase nada visible durante un minuto más o menos.

La dirección IP que vas a usar es la que obtienes usando el comando ip, pero el número final se establece en cero. Esa es la primera dirección IP posible en esta red. El «/ 24» le dice a nmap que escanee todo el rango de esta red.

El parámetro «192.168.4.0/24» se traduce como «comenzar en la dirección IP 192.168.4.0 y trabajar directamente a través de todas las direcciones IP hasta 192.168.4.255 inclusive».

Ten en cuenta que estamos usando sudo.

sudo nmap -sn 192.168.4.0/24

Después de una breve espera, la salida se escribe en la ventana del terminal.

Debes garantizar que nmap recopile toda la información que pueda

Puedes ejecutar este análisis sin usar sudo, pero el uso del «sudo» garantiza que pueda extraer tanta información como sea posible. Sin sudo, este escaneo no se devolvería la información del fabricante, por ejemplo.

La ventaja de usar la opción -sn, además de ser un escaneo rápido y liviano, es que te brinda una lista ordenada de las direcciones IP en vivo. En otras palabras, tienes una lista de los dispositivos conectados a la red, junto con su dirección IP. Y donde sea posible, nmap ha identificado al fabricante. Eso no está mal para el primer intento.

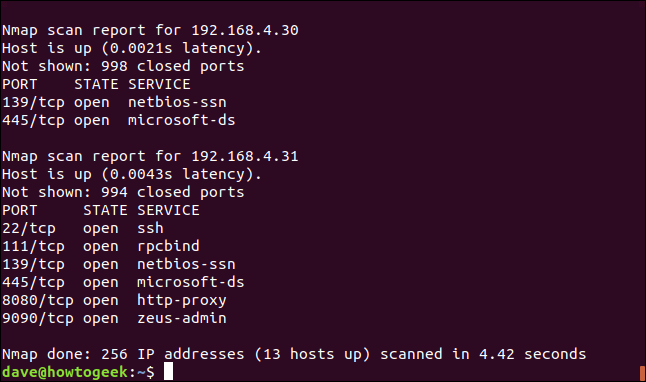

Realiza un escaneo más profundo

Si eliminas la opción -sn, nmap también intentará sondear los puertos en los dispositivos. Los puertos son puntos finales numerados para conexiones de red. Por ejemplo; imagina un bloque de apartamentos. Todos los apartamentos tienen la misma dirección (el equivalente de la dirección IP), pero cada apartamento tiene su propio número (el equivalente del puerto).

Cada programa o servicio dentro de un dispositivo tiene un número de puerto y el tráfico de red se entrega a una dirección IP y a un puerto. no solo a una dirección IP. Algunos números de puerto están preasignados o reservados.

Siempre se usan para transportar tráfico de red de un tipo específico. El puerto 22, por ejemplo, está reservado para las conexiones SSH y el puerto 80 está reservado para el tráfico web HTTP.

Ahora, usa nmap para escanear los puertos en cada dispositivo y te dirá cuáles están abiertos.

Teclea en la terminal: nmap 192.168.4.0/24

Esta vez obtienes un resumen más detallado de cada dispositivo. Te dicen que hay 13 dispositivos activos en la red. La cantidad de dispositivos puede variar a medida que ejecutas estos escaneos. Probablemente se deba a que los dispositivos móviles llegan y salen de las instalaciones, o al encendido y apagado de equipos.

Además, ten en cuenta que cuando enciendes un dispositivo que se ha apagado, es posible que no tenga la misma dirección IP que la última vez que estuvo en uso. Aunque podría no ser la razón de esto.

A medida que te desplazas por el informe de nmap, busca cualquier cosa que no puedas explicar o que parezca inusual. Cuando revises la lista, toma nota de las direcciones IP de cualquier dispositivo que desees investigar más a fondo.

Un servidor web oculto

El siguiente problema para echar un vistazo es el puerto HTTP 80 en una impresora. Nuevamente, toma la dirección IP de los resultados en nmap y cópiala en una dirección de tu navegador. No necesitas proporcionar el puerto; el navegador pasaría por defecto al puerto 80.

Entonces, la impresora tiene un servidor web incorporado. Ahora puedes ver el número de páginas que han pasado por la impresora, el nivel de tóner y otra información útil o interesante.

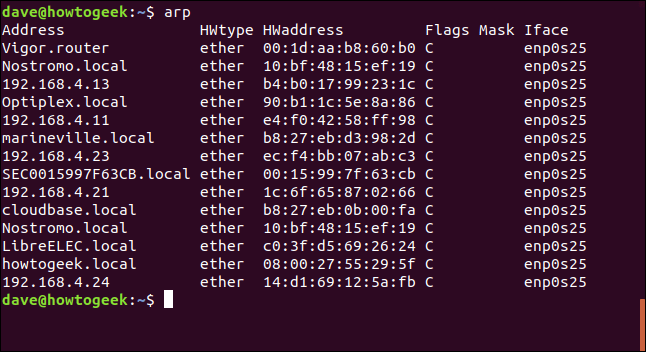

Puedes usar otro comando distinto

Ahora cambia de táctica. Otro comando que es útil para precisar la identidad de los dispositivos en tu red es arp. El cual se utiliza para trabajar con la tabla del Protocolo de resolución de direcciones en tu computadora. Se utiliza para traducir de una dirección IP (o nombre de red) a una dirección MAC.

Si arp no está instalado en tu computadora, puedes instalarlo de esta forma:

En Ubuntu, usa apt-get:

sudo apt-get install net-tools

En Fedora usa dnf:

sudo dnf install net-tools

Usa pacman en Manjaro:

sudo pacman -Syu net-tools

Para obtener una lista de los dispositivos y sus nombres de red, si se les ha asignado uno, simplemente escribe arp y presiona Enter.

La salida te da dos medios de referencia cruzada con la salida de nmap. Debido a que las direcciones MAC de los dispositivos están en la lista, puedes consultar la salida de nmap para identificar más a fondo los dispositivos.

Además, debido a que puedes usar un nombre de máquina con ping y muestra la dirección IP subyacente, puedes hacer una referencia cruzada de los nombres de las máquinas con las direcciones IP utilizando ping cada nombre por turno.

Por ejemplo, haz ping a Nostromo.local y descubre cuál es su dirección IP. Ten en cuenta que los nombres de las máquinas no distinguen entre mayúsculas y minúsculas.

ping nostromo.local

Del mismo modo, debe usar CTRL + C para detener el ping.

Ahora verifica la salida del ping

La salida te muestra que tu dirección IP es 192.168.4.15. Y ese es el dispositivo que apareció en el primer escaneo de nmap con Liteon como fabricante.

La compañía Liteon fabrica componentes informáticos que son utilizados por muchos fabricantes de computadoras. En este caso, es una tarjeta Wi-Fi Liteon dentro de una laptop Asus. Entonces, como notaste anteriormente, el nombre del fabricante que devuelve nmap es solo su mejor suposición. ¿Cómo iba nmap a saber que la tarjeta Wi-Fi Liteon estaba instalada en una computadora portátil Asus?

Y finalmente la dirección MAC del dispositivo fabricado por Elitegroup Computer Systems coincide con la que figura en la lista de arp del dispositivo que se le ha denominado como LibreELEC.local.

Este es un Intel NUC que ejecuta el reproductor multimedia LibreELEC. Entonces, este NUC tiene una placa base de la compañía Elitegroup Computer Systems. Y ahí están todos los dispositivos, todos los misterios resueltos.

Todos los dispositivos contabilizados

Has verificado que no hay dispositivos inexplicables en tu red. También puedes usar otras técnicas para investigar tu red. Puedes hacerlo por interés, para satisfacer a tu geek interior, o para asegurarte de que todo lo que está conectado a tu red tiene derecho a estar allí.

Gracias,

Buen aporte

Excelente

Gracias !!!

Aprendí mucho! Saludos desde Argentina.

Gracias Jose, saludos!

Buena la información e interesante la información gracias.

Hola Kevin, qué tal?

Nos alegra mucho que te haya sido de ayuda!

Saludos

gracias por la informacion, muy buena

Excelente, gracias.

Hola Chujitso, de nada, nos alegra que te haya sido de utilidad

Saludos!!

Gracias por compartir esta excelente informacion.

Saludos

Hola victorga74, qué tal? Nos alegra que te haya ayudado, saludos!

buen aporte ahora que estoy estudiando me ayuda a reforzar

Hola jean, qué tal?

Nos alegra poder ayudarte con tu proceso de aprendizaje. Es importante que puedas concentrarte solamente en lo que estudias, y si estos trucos contribuyen con ello, encantados de saberlo.

Un saludo y gracias por tu comentario!